Cyber-Gefahren erkennen erfordert System

25.01.2017

Cyber-Sicherheit verlangt Geschwindigkeit: Nur wer mit Angreifern Schritt hält und Anzeichen für Angriffe früh erkennt, kann reagieren und adäquaten Schutz aufbauen. Schnell zu sein, erfordert ein systematisches Vorgehen, welches Analyse, Erkennung und Abwehr zur täglichen Routine macht

Von Rolf Hefti, terreActive AG

Schnelligkeit entscheidet, wer gewinnt: Der Angreifer oder der Angegriffene.

Die Angreifer sind im Vorteil, weil sie einen Wissensvorsprung haben: Sie wissen wo und wann die nächste Attacke stattfinden wird. Die Verteidigung ist im Zugzwang, solche so rasch wie möglich zu erkennen. Bei komplexen IT-Infrastrukturen ist das schwierig.

Ohne eine eingeschliffene Routine für kontinuierliches Security-Monitoring und Cyberabwehr kommen Unternehmen immer einen Schritt zu spät. Dabei gilt: je schneller ein Angriff erkannt wird, desto kleiner der Schaden – auch finanziell.

Nach dem Angriff ist vor dem Angriff

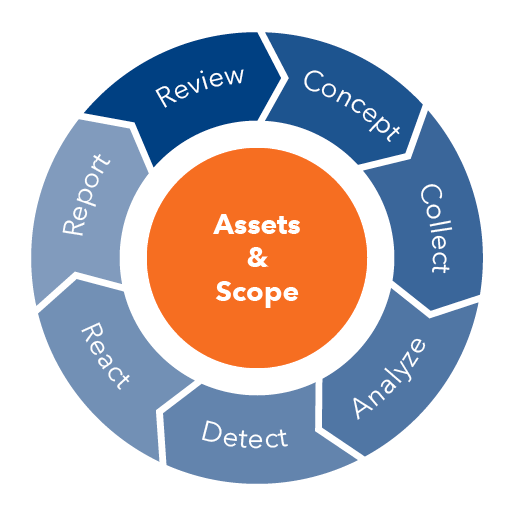

Security-Projekte enden nie. Sie umfassen mehrere Schritte, die fortlaufend wiederholt werden.

- Ausgangspunkt ist ein Review: Dabei definiert ein Unternehmen unter anderem seine Assets, also die heiklen Daten und ihren Schutzbedarf. Der Review, wie auch alle weiteren Schritte, kann auf einzelne Bereiche (z. B. auf Applikationen) oder auf die ganze IT-Infrastruktur angewendet werden. Je nachdem, wieviel Mitarbeiter, Zeit und Budget zur Verfügung stehen.

- In einem Konzept festgehalten werden Dimension und Architektur der Lösung, Log-Quellen und Use-Cases für die Log-Auswertung. Use-Cases bestimmen, wann das System Alarme auslösen soll. Dieser Schritt kann nicht automatisiert werden und erfordert viel Erfahrung.

- Beim Sammeln und der Analyse der Logdaten ist die Vorauswahl entscheidend. Die Daten-Klassifizierung aus dem Review entscheidet, welche Log-Daten gesammelt werden. Denn niemand hat Zeit und Ressourcen, alle Log-Daten zu analysieren. Mehr zur «Kunst des Weglassens» bei der Log-Datensammlung in diesem Blogpost.

- Einmal aufgesetzt, erkennt das System idealerweise die Mehrheit der Angriffe vollautomatisiert. Für komplexere Angriffe wie Advanced Persistent Threats ist aber nach wie vor das Know-how und der Blick eines Security Engineers erforderlich.

- Ob ein Unternehmen rechtzeitig reagieren kann, hängt von Expertise und Ressourcen ab. Denn jetzt bestimmen Experten die Gefährlichkeit und Dringlichkeit des Vorfalls und leiten die notwendigen Massnahmen ein. Da Cyberattacken keine Bürozeiten kennen, sind 7x24h-Dienste notwendig. Solche bieten externe Security Operations Center (SOC). Sie koordinieren und setzen passende Gegenmassnahmen um. Weil die Experten in der Schweiz rar sind, greifen viele Firmen auf externe Anbieter von einem Managed Security Service Provider (MSSP) zurück.

- Besser und schneller wird die Cyber Defense nur dann, wenn das Reporting zeigt, wie ein Angriff abgelaufen ist und welche Schwachstellen er zum Vorschein gebracht hat. Systematische Auswertungen sind entscheidend für die Beweisführung – und für Anpassungen im Sicherheitskonzept. Damit geht der Zyklus in die nächste Runde.

Workshop erleichtert Einstieg

Workshops mit einem externen Security Engineer erleichtern den Start in die Cyber Defense. Bei dem eintägigen Wissenstransfer spielen die Profis mit dem ganzen Team die wichtigsten Sicherheitsszenarien durch. Solche Workshops eignen sich besonders dann, wenn Zeit, Ressourcen und Know-how im eigenen Haus zu knapp sind, erste Schritte in Cyber Defense aber schnell gegangen werden sollen.

Vorgehen: klein beginnen

Security Information und Event Management (SIEM) Projekte sind komplex und haben die Tendenz, nie ganz fertig zu sein. Oft werden sie zu ambitioniert gestartet, zu vollgepackt und dadurch nicht erfolgreich abgeschlossen. Wird der Scope, also die zu schützenden Bereiche des Netzwerks oder der Applikationen, zu weit gefasst, leidet die Qualität. Anpassungen können nicht mehr nachgeführt werden und der Schutz leidet. Firmen, die am Anfang stehen, starten am besten bescheiden. Der Scope soll so festgelegt sein, dass man schnell zum ersten Ziel kommt und anschliessend Schutz und Erkennung schrittweise aufgebaut werden können. Zentral ist, den Betrieb und die spätere Pflege richtig einzuschätzen und genügend Ressourcen dafür bereitzustellen.

Denn Security ist ein Vorgang, kein Zustand. Sicherer wird nur, wer jahrein, jahraus Schritt hält. Stillstehen ist keine Option.

.